מסמך תמים, שפותח דלתות: כך פועלת יחידת הסייבר של חמאס שנחשפה על ידי פאלו אלטו

חוקרים ישראלים בפאלו אלטו, חושפים את קבוצת Ashen Lepus המזוהה עם חמאס שמפעילה קמפיין ריגול מתמשך לכריית מידע ממדינות ערב; בין היעדים שהותקפו: מצרים, ירדן, עומאן, מרוקו וגם הרשות הפלסטינית

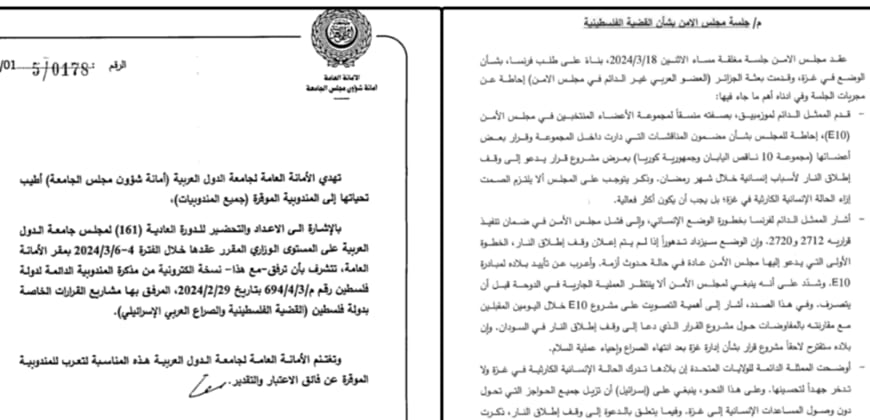

משם הכול קורה בלי שהקורבן מרגיש. הקובץ שמתחזה למסמך מדיני מפעיל שרשרת של רכיבים שמורידים ומפעילים את ערכת התקיפה החדשה של קבוצת Ashen Lepus, קבוצת APT המזוהה עם חמאס ושפועלת כבר שנים נגד גופים ממשלתיים במזרח התיכון. רק שהפעם, כך חושפים החוקרים

הישראלים של פאלו אלטו נטוורקס, הקבוצה מגיעה עם מערך מתקדם בהרבה מבעבר.

מסמך פיתיון כפי שנחשף על ידי צוות החוקרים של פאלו אלטו

חוקרים ישראלים של פאלו אלטו חושפים: קמפיין ריגול חדש, מתמשך ומתוחכם של חמאס נגד ממשלות ערביות

צוותי UNIT 42 של פאלו אלטו נטוורקס ישראל מפרסמים דוח מקיף על קמפיין ריגול שנמשך חודשים ארוכים, ומטרתו חדירה ואיסוף מידע מגופים ממשלתיים ודיפלומטיים ברחבי המזרח התיכון. הקבוצה שעומדת

מאחורי הקמפיין היא Ashen Lepus, המכונה גם WIRTE, ואם בעבר היא נחשבה לשחקן בינוני בזירה, בזמן האחרון היא שדרגה משמעותית את היכולות שלה הן מבחינת תשתיות והן מבחינת כלים וטכניקות תקיפה.

הקמפיין היה פעיל לא רק בתקופות שקטות יחסית, אלא וביתר שאת בזמן

המערכה בין ישראל לחמאס, והקמפיין הזה נמשך גם אחרי הסכם הפסקת האש בעזה באוקטובר האחרון. כאן גם אפשר למצוא הבדל בין Ashen Lepus לבין קבוצות אחרות המזוהות עם חמאס: בעוד אחרות הורידו פעילות, הקבוצה המשיכה לפעול בעקביות, הוסיפה כלים חדשים, והרחיבה את תחומי הפעולה

והיעדים. בין המדינות שנפגעו: מצרים, ירדן, עומאן, מרוקו וגם הרשות הפלסטינית.

- אחיו של ראש השב״כ במרכז כתב אישום כלכלי ביטחוני

- הברחות לעזה במיליונים: כתבי אישום ראשונים בפרשה חמורה

- המלצת המערכת: כל הכותרות 24/7

החוקרים מסבירים כי הפתיונות - כמו המסמך מהליגה הערבית - מותאמים בדיוק לעולמות התוכן של הקורבנות. רובם עוסקים בענייני פלסטין, החלטות מדיניות או יחסי מדינות, אך בקמפיין

הנוכחי נוספו גם מסמכים הקשורים ליחסי טורקיה–פלסטין, מה שמרמז על כיוון מודיעיני חדש של הקבוצה.

מבחינת מבנה התקיפה, מדובר בשרשרת מדויקת ומתוחכמת. הכול מתחיל בקובץ PDF תמים שמפנה להורדת קובץ RAR. בתוך הארכיון מסתתר קובץ בינרי שמתחזה למסמך נוסף. הקורבן לוחץ עליו כדי לקרוא את ה"תוכן", אך מאחורי הקלעים מופעלים שלושה רכיבי תקיפה:

AshenLoader - היישות הראשונה, שאוספת מידע ראשוני ומריצה קוד בזיכרון;

AshenStager - שלב הביניים, שאחראי לשלוף מטענים מוסתרים מתוך תגיות HTML באתרי פיקוד;

AshTag - ערכת תקיפה המלאה, הכוללת יכולות גניבת קבצים, צילום מסך, הרצת קוד והזרקת מודולים לתוך הזיכרון.

"דלת אחורית" בתוך הקוד

- זכיתם בדירה במחיר למשתכן או דירה בהנחה? רשות המסים עלולה לדרוש מכם מס רכישה נוסף

- כמה שווה אושר כהן?

- תוכן שיווקי שוק הסקנדרי בישראל: הציבור יכול כעת להשקיע ב-SpaceX של אילון מאסק

- סוד הנדל"ן: איך הציבור החרדי קונה דירות בלי הון עצמי?

אחד החידושים הוא גם שדרוג בתשתית השליטה והבקרה של הקבוצה. במקום להשתמש בדומיינים שנרשמו במיוחד עבורם, הקבוצה

עוברת להשתמש בתתי-דומיינים של אתרים לגיטימיים, מה שמאפשר לה להיטמע בתוך תעבורת אינטרנט רגילה. חלק מהמטענים מוסתרים בתוך תגיות HTML כמו

החוקרים מתארים גם שלב מתקדם של "עבודת יד" מצד התוקפים. לאחר ההדבקה הראשונית, הם נכנסים למערכת ומתחילים לשאוב מסמכים רגישים ישירות מחשבונות המייל של הקורבן. המסמכים מועברים לתיקייה משותפת במחשב ומשם מועלין אל שרת תוקפים באמצעות Rclone, כלי קוד פתוח לגיטימי שמקשה על זיהוי החריגה. זו הפעם הראשונה שבה Ashen Lepus נצפתה משתמשת בכלי הזה.

גם מבחינת יכולות פנימיות, AshTag מציגה קפיצה טכנולוגית: קוד שמופעל ישירות בזיכרון בלי לכתוב קבצים לדיסק, מודולים שמתחלפים

בזמן אמת, שכבות הצפנה רבות, והפרדה ברורה בין שרתים המשמשים לשלבים שונים בשרשרת התקיפה. החוקרים הצליחו לשלוף ולנתח מודול לזיהוי מערכת (System Fingerprinting), שמטרתו לאסוף מזהים ייחודיים על המחשב לפני הפעלת המודולים המתקדמים יותר.

לפי הדוח, Ashen

Lepus לא רק שדרגה את האמצעים היא גם הרחיבה את יעדי התקיפה ואת תחומי העניין שלה. המסמכים המזוייפים מתייחסים לנושאים גיאופוליטיים עדכניים, והקבוצה מפגינה יכולת מהירה להסתגל לשינויים פוליטיים אזוריים.

בחברת פאלו אלטו נטוורקס מזכירים כי מערכות כמו

Advanced WildFire, Advanced URL Filtering, Advanced DNS Security ו-Cortex XDR מעודכנות להתמודדות מול הטכניקות שנחשפו. מי שחושד כי נפגע, כך מציינים ב-UNIT 42, מוזמן לפנות לצוות Incident Response של החברה.

- 3.אנונימית 14/12/2025 07:19הגב לתגובה זוהאם מכספי הסיוע של האומ או מקטאר

- 2.אנונימי 11/12/2025 23:32הגב לתגובה זוהם יד אחת

- 1.אנונימי 11/12/2025 15:05הגב לתגובה זוחשיפה מוצלחת מקווה שהםנעדיין לא יודעים כמה נוזקות הם כבר חטפו במקביל